如何辨別釣魚郵件?迎接無密碼時代該有的安全防護!

December 16, 2022

以假亂真的網路釣魚

近年來,有越來越多企業採用 SaaS 來進行作業,大量的資訊被保存在雲端上,企業的雲端應用也就成為駭客們覬覦的目標。因此,駭客們想方設法要竊取使用者的密碼以取得企業的機密資料,而其中最主要的途徑就是網路釣魚。

常見的網路釣魚會冒充知名服務或企業大量散佈釣魚郵件,並且以各種名義要求使用者點擊郵件中的連結。而這個連結將會導向一個看似是該服務或企業官網的頁面,實則是駭客偽造的釣魚網站。一旦使用者信以為真,輸入其帳號密碼或其他個人資訊,就會讓這些駭客成功得逞。

如何分辨釣魚郵件?

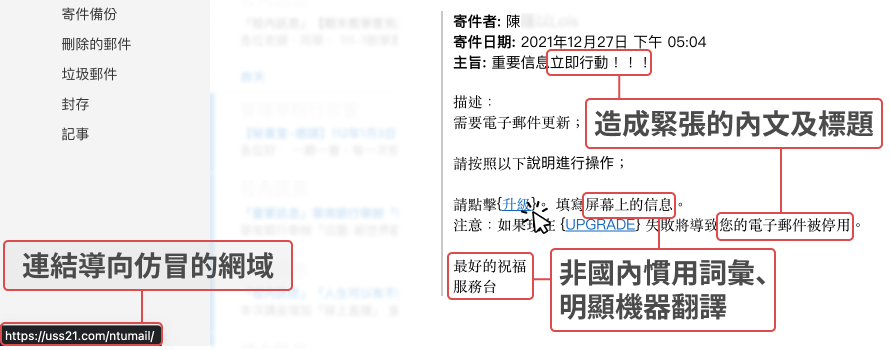

釣魚郵件經常利用「安全性警告」、「帳號將被停權」、「中獎通知」等相關名目,吸引被害者注意,並引起緊張情緒或貪小便宜的心態,使其一步步走入陷阱當中。因此,在執行任何行動前,都應該先小心確認這封郵件的真實性。以下是一些辨別釣魚郵件的小撇步,一起來看看吧!

1. 寄件者

檢查寄件者的電子郵件地址是否正確,尤其是 @ 後面的網域名稱。例如,來自 Google 官方或系統的 Email 地址結尾應該是 google.com,而不會是 gmail.com,因為 Gmail 是開放給一般使用者都能註冊的網域。

此外,除非是仿造系統自動寄送的郵件,否則文末的署名也可以是一個判斷依據,尤其是想利用「社交工程」取信於受害者的這類郵件。諸如職稱、所屬單位、其他聯絡方式(如電話)等,都是正式署名的要素。

2. 郵件內容

若是非針對性的釣魚郵件,開頭的稱謂往往會是很模糊的泛稱,例如:親愛的用戶、尊敬的使用者等等,這時就要提高警覺。再者,內文若包含了奇怪的文法、非本國慣用詞彙等,也顯示這封郵件很可能來自於境外駭客。

另外,也別下載未確認來源的附件,因為檔案內很可能藏有惡意軟體。像是最近捲土重來的 Emotet 便是採用這種攻擊模式,一旦使用者下載並開啟檔案,電腦就會受到感染。

3. 連結

一般而言,當我們將滑鼠游標移到任何超連結上,於頁面左下角都會顯示出預覽網址,我們便可以從這個預覽網址中,觀察該連結導向的網頁是否屬於可疑頁面。

至於網址的內容,則要注意是否為魚目混珠的錯誤網域,例如「goog1e.com」 或「gcogle.com」這種細微的拼寫差異。另一種手法是現今相當常見的縮址服務,雖然其原本的用意在於避免網址太長不利記憶、或轉貼時版面不美觀等問題,但也被駭客用來隱藏原先可以在預覽網址中看到的連結目的地,意圖欺騙收件者。

您需要更完善的對策——無密碼驗證

但是,收個電子郵件就有這麼多細節需要注意,令人不禁覺得麻煩。而且,網路攻擊者也在不斷進化,使得釣魚郵件越來越難以辨識,使用者也就更容易發生疏失。那麼,我們該怎麼做才能保護帳號的安全呢?其實,只要沒有密碼,就不用擔心密碼會被竊取了!

HENNGE One 具有無密碼驗證的功能,使用者可以使用裝置憑證來取代密碼進行登入。除此之外,為了抵禦裝置遭竊而遭到入侵的風險,HENNGE One 也提供多重因素驗證(MFA),利用經註冊的行動裝置生成 OTP 來執行第二層驗證,也能夠透過點擊在行動裝置上推播的通知來完成。使用這樣的驗證方式,即便密碼遭到竊取,駭客仍然無法通過上述驗證,因此能夠更完善地保護企業的機敏資料。

在網路釣魚與社交工程攻擊橫行的趨勢下,除了教導員工如何辨認釣魚郵件,源頭防禦的重要性也不容忽視。現在,是時候考慮無密碼驗證了!

進一步瞭解 HENNGE One,讓 HENNGE 協助您迎接無密碼時代!

喜歡這篇文章嗎?歡迎分享出去!