Lapsus$ 教會我的兩件事

May 24, 2022

Lapsus$ 是何方神聖?

根據維基百科,Lapsus$ 是一個在 2021 年 12 月首次出現的駭客犯罪組織。截至今年 3 月集團內的七名成員被捕前,Lapsus$ 已經透過諸多手法駭入了眾多知名企業,如 Nvidia、微軟、三星、Ubisoft、Okta、T-Mobile 等都是他們的攻擊目標。

Lapsus$ 的慣用攻擊手法是運用社交工程(Social Engineering)駭入公司網路中,並且在得手內部資料後以威脅散布機密的方式勒索公司錢財。

Lapsus$ 的第一堂課:最脆弱的往往是人性

Lapsus$ 與其他駭客犯罪組織最大的不同,在於他們相當依賴社交工程(Social Engineering)。一般的駭客組織通常會透過攻擊系統漏洞的方式駭入系統,並在植入後門程式後取得內部資料,但這類攻擊手法大多需要高超的 IT 知識和資源,上手門檻比較高。這也是為什麼近年來「網路犯罪軟體服務 (Crime-as-a-Service)」這類提供一般老百姓的犯罪工具會層出不窮。

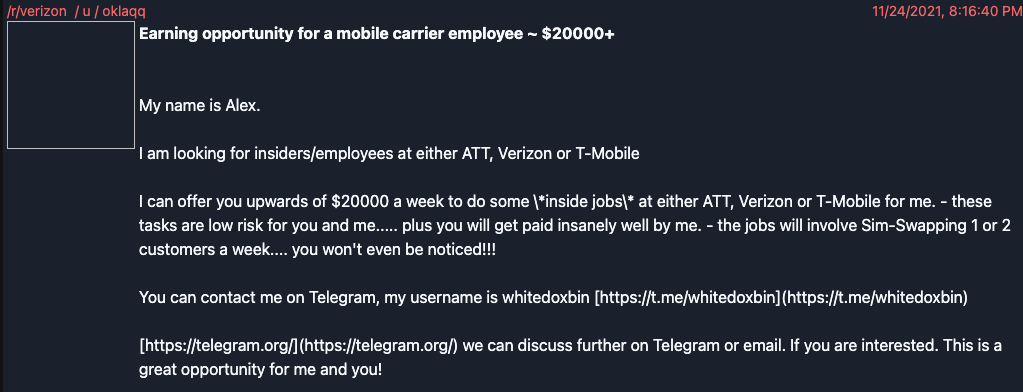

相對來說,Lapsus$ 仰賴完全不同的方法,他們是透過社交工程的方式賄賂知情人士,進而取得進入系統的有效憑證。下方螢幕截圖顯示的是 Reddit 上以每週 20,000 美元的酬勞徵求內部人士進行「內線交易」的 po 文,從中我們就不難想像有多少企業高管被這些錢財所利誘。

有些時候,Lapsus$ 喜歡找那些與公司主體關聯不大、忠誠度較低的「約聘人員」,因為這些約聘人員更容易被錢財所吸引。而且如果他們本身並非 IT 背景或具相關知識,Lapsus$ 也能更輕易地以「這不會很危險」的說詞將他們蒙騙過去。但其實將個資提供給這些外部人士的風險非常高,因為很有可能被追蹤到。

如果駭客擁有有效憑證又從有效的位置登入,幾乎是沒有方法可以阻擋的。況且企業中永遠都有員工對公司不夠忠誠,特別是那些為了降低成本而大量使用外包人力的企業就更加不堪一擊了。

從 Lapsus$ 身上,我們能學到最重要的一件事即是「最脆弱的往往是人性」,且駭客時常針對這個弱點進行攻擊。雖然 Lapsus$ 的成員們大多已經被逮捕,但我們仍然不能鬆懈,必須時時刻刻警惕可能發生的威脅。

Lapsus$ 的第二堂課:沒有毫髮無傷的攻擊

知名企業被 Lapsus$ 竊取資料的事件看似聳動,但事實上許多 Lapsus$ 所獲取的資料都只是稀鬆平常的辦公室對話。但不論被竊取的資訊重不重要,其實都能對企業造成嚴重威脅,當然如果駭客獲取的是機密訊息,企業的損害就更加巨大了。

而這也再再表明了,光是遭受駭客攻擊得逞就能對公司的信譽造成極其嚴重的影響。也代表著,保護企業內部網路並阻擋任何未經授權的存取,對企業來說至關重要。

「要信任,但也要查證」

「要信任,但也要查證(Trust, but verify)」這句話其實出自一句俄羅斯諺語「doveryay, no proveryay」,但因為美國雷根總統多次用這句話表達美蘇兩國核武裁減的立場而聲名大噪。

零信任的核心概念是「永不信任,一律驗證」,同樣地凸顯了「驗證」的重要性。我們的產品 HENNGE One 就是能多方驗證使用者身分的資安服務,我相信 HENNGE One 的存取控制可以幫助企業安全地登入雲端及地端環境,達成零信任的第一步。

綜合上述兩件 Lapsus$ 教會我們的事,我認為不論使用者是否擁有有效憑證,企業都應當透過多種方式驗證使用者。因此除了憑證之外,擁有其他多種因素可供驗證是很重要的。

喜歡這篇文章嗎?歡迎分享出去!