シングルサインオン(SSO)とは?

仕組みや認証方式をわかりやすく解説

複数のクラウドサービスを利用することが増えた昨今、認証情報の管理や認証操作の手間を減らす方法として「シングルサインオン(SSO)」が注目を集めています。

本記事では、シングルサインオンの概要やメリット・デメリットの他、その欠点を補う方法や、シングルサインオン(SSO)を導入できるサービスについて紹介します。

目次

- シングルサインオン(SSO)認証とは

- シングルサインオン(SSO)6つの認証方式とその仕組み

- シングルサインオン(SSO)のメリット

- シングルサインオン(SSO)のデメリット

- シングルサインオン(SSO)を補完するセキュリティ対策とは

- シングルサインオン(SSO)システムの選び方

- 「HENNGE One」のシングルサインオン(SSO)で利便性を向上

- シングルサインオン(SSO)を実現する「Identity Edition」について

- まとめ

シングルサインオン(SSO)認証とは

「シングルサインオン(SSO)認証」とは、複数のWebサービスへのログインを、1つのID/パスワードで行う仕組みです。

昨今、業務に用いるWebサービスは少なくありません。これらそれぞれに異なるパスワードを設定し、ログインするのは手間がかかり面倒です。シングルサインオンを導入すると、複雑なパスワード管理から解放されるため、業務効率化やセキュリティ向上につながります。

シングルサインオンが注目される背景

シングルサインオンはもともと、「社内ネットワークへのログイン」を目的としていました。これは、業務に用いるシステムが基本的に、社内ネットワークで完結していたという時代背景によるものです。

ところが、徐々に社内ネットワークを越えて、「信頼できる組織同士であれば新たに認証を要求しない」という形式に移り変わります。例えば、親会社と子会社の関係であれば、シングルサインオンでシステムにログインできるようになりました。これが、「ADFS (Active Directory Federation Service)」に代表される「フェデレーションサービス」です。

しかし近年、クラウドサービスの普及により、社内ネットワークや信頼できる組織同士でのみ機能するシングルサインオンでは、対応が困難になりつつあります。そこで、クラウドにも対応した「IDaaS(Identity as a Service)」が登場したのです。これにより、シングルサインオンは再度注目されるようになりました。

情報セキュリティ10大脅威2025 変わったこと、変わらないこと

社会的な影響が特に大きかったと考えられる脅威を、有識者による選考会により選出。選ばれた10大脅威を「個人編」「組織編」ごとに、実際に起こった事例と併せて解説します。

SaaSコスト削減の効果的な4つの手法

SaaSコストを適正化し、無駄をなくすための具体的な方法について解説します。

シングルサインオン(SSO)6つの認証方式とその仕組み

シングルサインオンには、6つの代表的な認証方式があります。ここでは、それぞれの仕組みを紹介します。

- SAML認証

- エージェント方式

- 代行認証方式

- リバースプロキシ方式

- 透過型方式

- ケルベロス方式

SAML認証

「SAML認証」は、異なるドメイン間でのユーザー認証を行うために定められました。Google WorkspaceやMicrosoft 365など、多くのクラウドサービスがSAMLに対応していることから、特に利用されることが多い認証方式です。後で紹介する「HENNGE One」というSaaS認証サービスも、このSAML認証を採用しています。

SAMLの基本的な仕組みは、IDプロバイダ(IdP)とサービスプロバイダ(SP)の2者間で認証データをやりとりすることです。ユーザーがWebサイトにアクセスしようとすると、SPは認証リクエスト(SAML)をIdPに送信します。

IdPはこのリクエストを受けてユーザーに認証操作を要求し、その結果をまたSPに返して、ログインを許可してよいかどうかを伝えます。すでにユーザーが認証操作に成功していた場合、IdPはそのときの情報をそのままSPに送信するので、ユーザーは何度も認証操作を繰り返す必要がありません。

SAMLの詳細については、以下の記事も参考にしてください。

エージェント方式

Webサーバーやアプリケーションサーバーにエージェント(代理人)となるソフトウェアを導入する方式です。エージェントは外部のSSOサーバーと連携し、Cookieを使ってログイン情報を管理します。

初回ログイン時、ユーザーはSSOサーバーの要求に対して認証操作をしなければなりません。SSOサーバーはその認証結果をエージェントに送り、エージェントがさらにその情報をSSO対象のWebサーバーに送信します。2度目のログイン以降は、Webサーバーに保存されたCookieを使ってログインの許可をします。

エージェント方式はネットワーク構成に手を入れる必要がない代わりに、WebサーバーがSSOに対応していないと使えないのがネックです。

代行認証方式

代行認証方式とは、クライアント端末に導入されたエージェントが、ユーザーの代わりにログイン画面へID/パスワードを入力する方式です。代理認証方式と呼ばれることもあります。エージェントはユーザーがログイン画面を開いたのを感知すると、あらかじめ設定されているID/パスワードを自動で打ち込みます。

エージェントが行っているのは、入力画面にID/パスワードを打ち込むことだけなので、代行認証方式の仕組みは単純で、Webサービスに対して大幅に手を加える必要がありません。

そのため、改修が難しい古いアプリケーションなども含めて対応できるサービスが多く、比較的容易に導入できる点が魅力です。

リバースプロキシ方式

Webサービスと認証サーバーの間にリバースプロキシと呼ばれる中継サーバーを設置し、そこへ導入したエージェントに認証を行わせて各サービスにログインする方式です。

個々のWebサーバーではなく、中継サーバーにエージェントを置くことで、エージェントの導入が難しいサービスにも対応できる強みがあります。

ただし、この方式ではシングルサインオンに対応したサービスへアクセスしようとする全てのトラフィックが、リバースプロキシサーバーを経由します。

そのため、負荷がかかってボトルネックになりやすい点に注意が必要です。また、トラフィックがリバースプロキシを経由するようにネットワーク設計を調整する必要もあります。

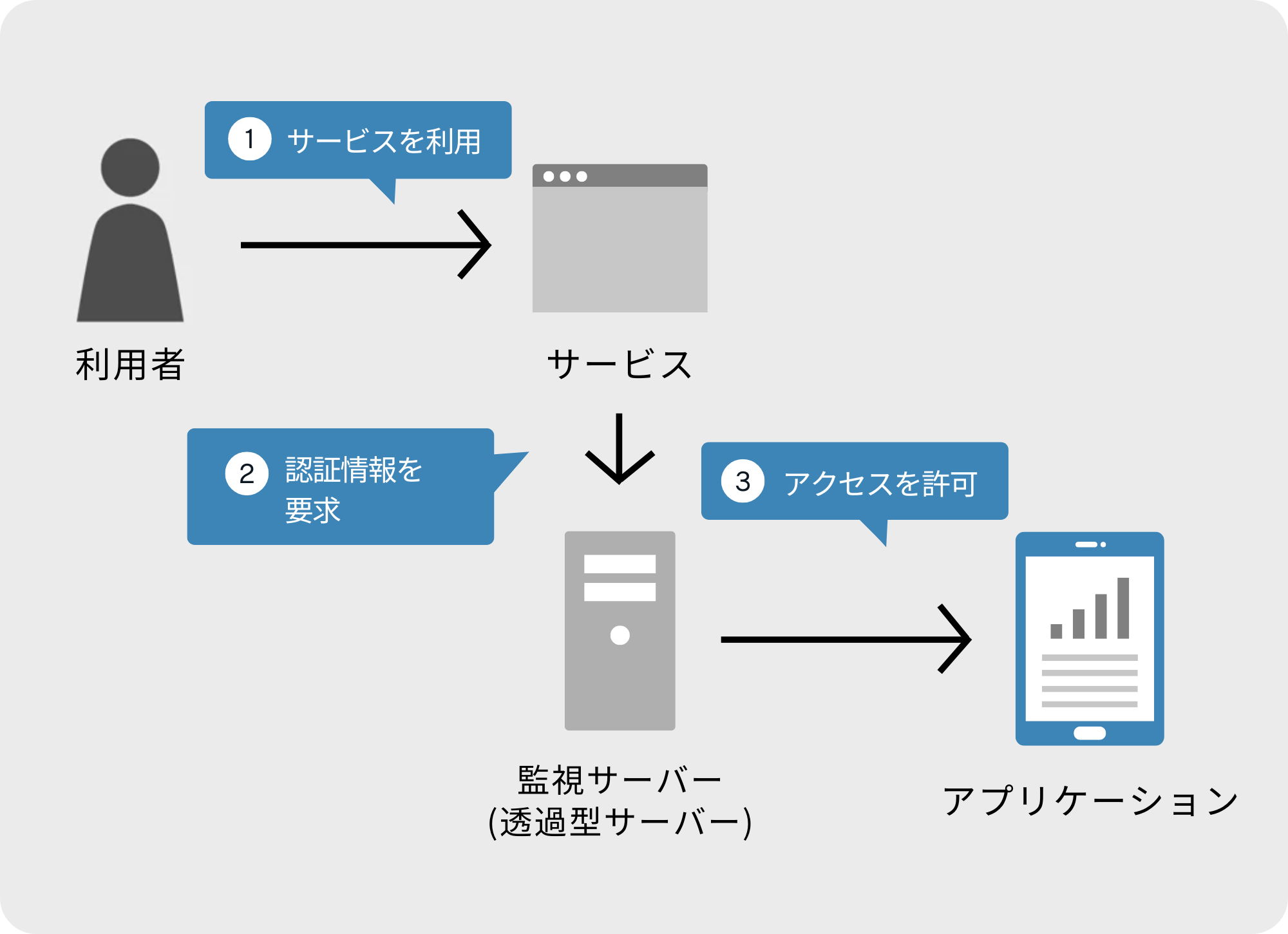

透過型方式

透過型方式はユーザーによるサービスへのアクセスを監視するサーバーを配置しておき、必要時のみ認証情報を送信する方式です。

- ユーザーがサービスにアクセス

- 監視サーバーがユーザーの認証情報を認証サーバーに要求

- 監視サーバーが認証情報を受け取り、サービスへのアクセスを許可

2の認証情報には有効期限があり、期限が切れると再度認証サーバーに要求する仕組みです。有効期限内であれば、ユーザーは他のサービスに認証なしでアクセスできます。

各サービスに透過型方式が可能な監視サーバーを配置できれば、透過型方式のSSOを実現可能です。ネットワークへの負荷が小さく、ブラウザや環境(クラウドかオンプレミスか)などの制約もないため、メリットが多いSSO方式といえます。

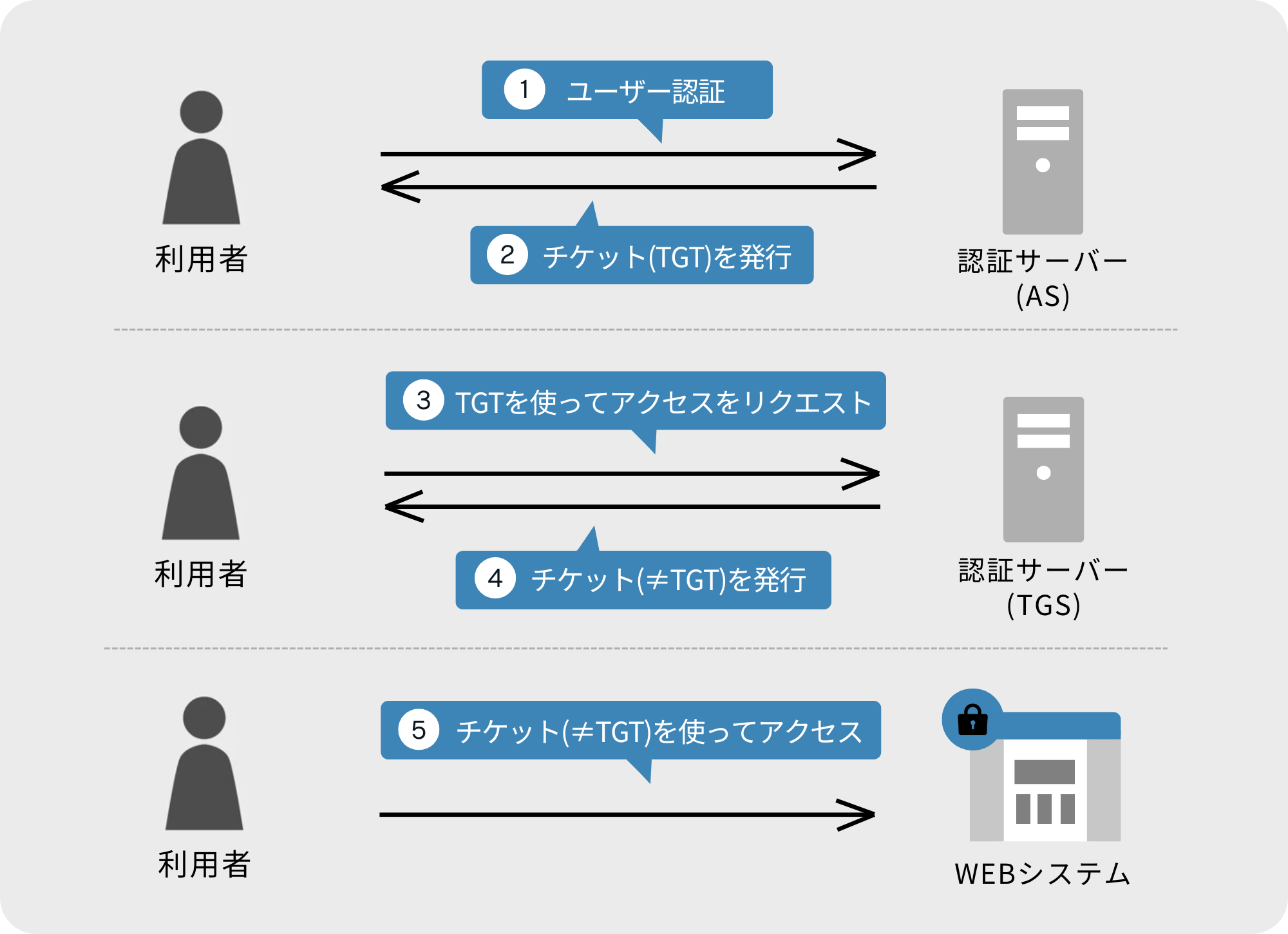

ケルベロス方式

ケルベロス方式はケルベロス認証によってSSOを実現する方式です。ケルベロス認証は以下の仕組みで実施されます。

- ユーザーがサービスにアクセスし、IDやパスワードを用いてログイン

- 認証サーバー(AS)がログインしたユーザーを認証し、チケット(TGT)を発行

- ユーザーは2で受け取ったチケット(TGT)を用いて、利用したいサービスにアクセスをリクエスト

- リクエストを受けたサービスの認証サーバー(TGS)がチケット(TGT)を確認し、サービスチケット(≠TGT)を発行

- ユーザーがサービスチケットを用いてサービスにアクセス

TGTには有効期限が設けられており、有効期限内であれば、3,4,5の処理のみで他のサービスにもアクセスできます。TGTの有効期限後は1からやり直しです。

ただしユーザーはTGTやサービスチケットを意識した操作は必要ありません。1の操作以外はクレデンシャル情報を扱うことなく、SSOが実現します。

シングルサインオン(SSO)のメリット

シングルサインオンを導入することで、企業は具体的にどのようなメリットを得られるのでしょうか。以下では、主なメリットを4つ紹介します。

- 利便性の向上

- セキュリティリスクの軽減

- 管理負担の軽減

- ID統合と比較すると低コスト

利便性の向上

社内システムやWebサービスを利用する際、それぞれに認証を求められるのは大変な手間です。また、複数のログイン用パスワードを使用していると、管理も煩雑になります。

その点、シングルサインオンを活用すれば、1回のログインで全てのWebサービスにアクセスできます。ログインのたびに作業の手を止める必要がなくなる点は、大きなメリットです。

ただし、利用しているWebサービスが必ずしもシングルサインオンに対応しているとは限らないため、その点は留意しておいてください。

セキュリティリスクの軽減

パスワードを管理するのが面倒で、複数のWebサービスで同一のパスワードを使いまわしたり、手元のメモや付箋にパスワードを記録したりしている方も多いのではないでしょうか。そうでなくとも、覚えやすいように単純なパスワードを設定しているかもしれません。

当然、これらの管理体制は、セキュリティ面で大きな問題を抱えています。パスワードを使いまわしていると、1つのWebサービスのログイン情報が流出しただけで、全てのWebサービスが危険にさらされます。また、メモや付箋による管理も、物理的な紛失・盗難リスクがあり、安全とは到底いえません。単純なパスワードの構成に至っては、不正アクセスの対象となった際、簡単に推測・突破されてしまうでしょう。

こうした問題は、シングルサインオンを利用することで解決します。シングルサインオンでは、管理すべきID/パスワードは、すべてのWebサービスを合わせて1つです。1つだけなら管理は難しくないでしょうし、記憶することもそこまで苦ではありません。

管理負担の軽減

複数のパスワードを従業員が管理していると、パスワード忘れやアカウントロックが起こることもあるでしょう。そうした場合、IT部門や情報システム部門に所属するシステム管理者が、通常の業務を中断してフォローにあたらなければなりません。

シングルサインオンの導入によりID/パスワードが1組になれば、従業員が自分で管理できるようになるので、管理者の負担が軽減されます。会社によっては、人員配置の見直しなどによって、コスト削減につながることもあるでしょう。

ID統合と比較すると低コスト

SSOシステムはID統合基盤サービスと比較すると低コストなメリットがあります。

ID統合基盤サービスはSSOの機能と、ID管理の機能を提供するサービスです。ID管理の機能はシステムにログインするためのユーザーIDやパスワード、および組織情報を管理します。ID統合基盤サービスはSSOとID管理が統合されているため、管理負担の低減が可能です。また認証サーバーに対する頻繁なアクセス要求を防ぐことになるため、セキュリティリスクの低減も実現します。

しかし、ID統合基盤サービスはSSOよりも高機能なため、コストが高くなりやすいです。よってSSOの機能だけで十分だと考える企業には、SSOの方がコストパフォーマンスが高いメリットがあります。

シングルサインオン(SSO)のデメリット

シングルサインオンは、従業員・管理者の双方に大きなメリットをもたらす仕組みです。しかし、デメリットがないわけではありません。ここからは、シングルサインオンを導入した際に起こりうる3つのデメリットを確認しましょう。

パスワード流出によるリスク

シングルサインオンで使用しているID/パスワードが流出してしまうと、連携している全てのWebサービスへの不正アクセスを許すことになります。

この点を懸念して、導入に踏み切れずにいる方も多いことでしょう。しかし、このリスクに関しては、後述の多要素認証などと組み合わせることで対策が可能です。

システム停止によるリスク

シングルサインオンそのもののシステムが停止してしまうと、全てのWebサービスにログインができなくなってしまいます。緊急時に備えて、経営に関わる重要なシステム・Webサービスのログイン情報は別途管理するなど、対策を講じておきましょう。

導入コスト

シングルサインオンの導入方法は、自社サーバーにソフトウェアをインストールする「オンプレミス型」と、クラウドサービスを利用する「クラウド型」に分かれます。

特にオンプレミス型は買い切りのため、初期費用が高額な傾向にあります。また、クラウド型についても、「ユーザーあたり月額○○円」という形式をとっていることがほとんどです。そのため、従業員数が多かったり、利用期間が長くなったりすると、費用はかさみます。

シングルサインオン(SSO)を補完するセキュリティ対策とは

シングルサインオンは単独で完璧な認証セキュリティを約束するものではありません。しかし、以下のようなセキュリティ対策と組み合わせることで、シングルサインオンの欠点を補い、安全性をさらに高められます。SSOのサービスを選ぶ際は、以下の対策も追加できるか確認するとよいでしょう。

多要素認証

多要素認証は、シングルサインオンと同時に活用したいセキュリティの代表例です。これは、ID/パスワード以外にも、生体情報や所持情報などの要素も認証時に要求する仕組みを指します。

生体情報の例としては指紋や顔、所持情報の例としてはスマホや磁気カードなどが挙げられます。例えば、認証時にスマホへSMSなどで送信されるワンタイムパスワードの入力も必要とすることで、万が一ID/パスワードが漏えいした際にも不正アクセスを避けられます。

多要素認証は、認証時に追加の手間がかかってしまうことが欠点です。

しかし、一回の認証操作で複数サービスのログインを実現できるシングルサインオンと組み合わせることで、そのデメリットを最小限に抑えられます。このように、多要素認証とシングルサインオンは互いの欠点を補える好相性の関係です。

IPアドレス制限

IPアドレス制限も、認証セキュリティを高めるための効果的な手法として挙げられます。IPアドレスとは、どこからどの端末がネットワークにアクセスしているのかを示すインターネット上の住所のようなものです。

IPアドレス制限をすることで、自社のオフィスや支給端末からアクセスしているユーザーだけに認証許可を出すことが可能になります。もしも悪意ある第三者がID/パスワードを入手したとしても、IPアドレスが異なれば認証されなくなるので、安全性を高めることが可能です。

コンテキストアウェアセキュリティ

IPアドレス制限にも関係しますが、コンテキストアウェアセキュリティの導入も有効な手法です。これは、IPアドレスやデバイス、アクセスしようとしている場所や時間など、複合的な文脈に照らしてアクセス制御をする方法を指します。

例えば、就業時間外にいつもと違う場所からアクセスしようとしているユーザーがいたとしたら、システムがそれを不審だと検知してアクセス制限をかけます。あるいは、カフェや駅の公衆無線LANなど、セキュリティ的に問題のある方法でアクセスしようとしているユーザーに制限をかけるなども、組織のセキュリティポリシーを守るために有効な方法の1つです。

シングルサインオン(SSO)システムの選び方

SSOシステムの選び方として、以下の観点に着目しましょう。

- 自社の課題を解決できるか

- SSO以外のセキュリティ機能は十分か

- 費用対効果は十分か

自社の課題を解決できるか

SSOシステムを選ぶ際に最も重要なポイントは自社の課題を解決できることです。

SSOシステムに求めることは、ユーザーの高い利便性と企業のセキュリティ強化です。それぞれのニーズがあるのに、どちらかがおざなりになってしまうと自社の課題解決はできません。

例としてセキュリティ強化は実現するが、従業員が使いたいサービスにはほとんど対応していないSSOシステムを導入したケースを考えます。

このケースでは従業員はシステムを使わずに従来の方法でログインするでしょう。結果としてセキュリティ強化も実現できず、導入自体が無駄になってしまいます。

ユーザー、企業それぞれの課題を解決できるSSOシステムを選ぶことが必要になります。

SSO以外のセキュリティ機能は十分か

SSOシステムを選ぶ際にSSO以外のセキュリティ機能が十分かどうかを確認しましょう。

SSOはセキュリティ対策の一種です。しかし、シングルサインオン(SSO)のデメリットでも述べたように、SSO自体のデメリットへの対策ができていないと、かえって利便性が失われたり、セキュリティの問題が大きくなったりします。特にSSOは一つのサービスのアクセス情報が盗まれてしまうと、それ以外のサービスにもアクセスできてしまうため、被害が大きくなりやすいです。

よって多要素認証や、コンテキストウェアなどSSOを狙った攻撃を防ぐ対策ができるSSOシステムを導入しましょう。

費用対効果は十分か

SSOシステムを選ぶ際に費用対効果が十分にあることもポイントです。

SSOをすることによって得られるメリットと、導入に必要なコストを比較しましょう。また導入の際にはシステムの準備や習熟など別のコストも発生します。トータルのコストとメリットを比較した上で「それでも必要だ」と判断した場合にSSOシステムを導入すべきです。

逆にメリットよりもコストが上回る場合には別の方法での実現や、選定のやり直しを検討しましょう。

「HENNGE One」のシングルサインオン(SSO)で利便性を向上

「HENNGE One(ヘンゲワン)」は、シングルサインオンを搭載したSaaS認証基盤サービスです。Microsoft 365やLINE WORKSなど、複数のクラウドサービスへのセキュアなアクセスが行えます。

HENNGE Oneの特長の1つが、セキュリティをパスワードだけに頼らない、多要素認証を提供している点です。シングルサインオンのデメリットでも挙げたように、各種Webサービス利用時のセキュリティリスクは考慮すべき課題です。その点、HENNGE Oneでは、デバイス情報や生体情報を組み合わせた認証方法によって、よりセキュアなログイン環境を実現しています。

シングルサインオン設定は、「HENNGE Access Control」機能から行います。HENNGE Access Controlがユーザーの認証を代行することで、各クラウドサービスに1つのアカウントでログイン可能です。

シングルサインオン(SSO)を実現する「Identity Edition」について

HENNGE One Identity EditionにはSSOを実現するためのサービスが搭載されています。それだけでなくシングルサインオン(SSO)を補完するセキュリティ対策とはで解説した機能も利用可能です。具体的には以下の機能があります。

- アクセス制御

- 多要素認証(ワンタイムパスワードを含む)

- Active Directory連携

- アクセスログ

シングルサインオン(SSO)システムの選び方でも解説したように、SSOシステムの導入にはSSO以外の機能も重要なポイントです。弊社のHENNGE One Identity EditionはSSOと付随するセキュリティ機能で安全かつ利便性が高いネットワーク環境を実現できます。

まとめ

煩雑なパスワード管理や、ログイン時の手間を大幅に軽減する「シングルサインオン認証」は、クラウドサービスを多用する企業にとって、大幅な業務効率化が見込めるソリューションです。

一方、シングルサインオンは単一のID/パスワードによりアカウントを管理することによるセキュリティリスクがあるため、多要素認証と組み合わせるなどの対策が重要になります。

「HENNGE One」では、デバイス情報や所持情報を組み合わせたセキュリティサービスを提供しています。シングルサインオンを導入したいとお考えの方は、下記からお問合せください。